Fuga de Datos de la empresa de logística Envía: 140 millones de registros de clientes colombianos en riesgo por presunto ciberataque.

Venden más de 500GB de datos y acceso de clientes en la dark web.

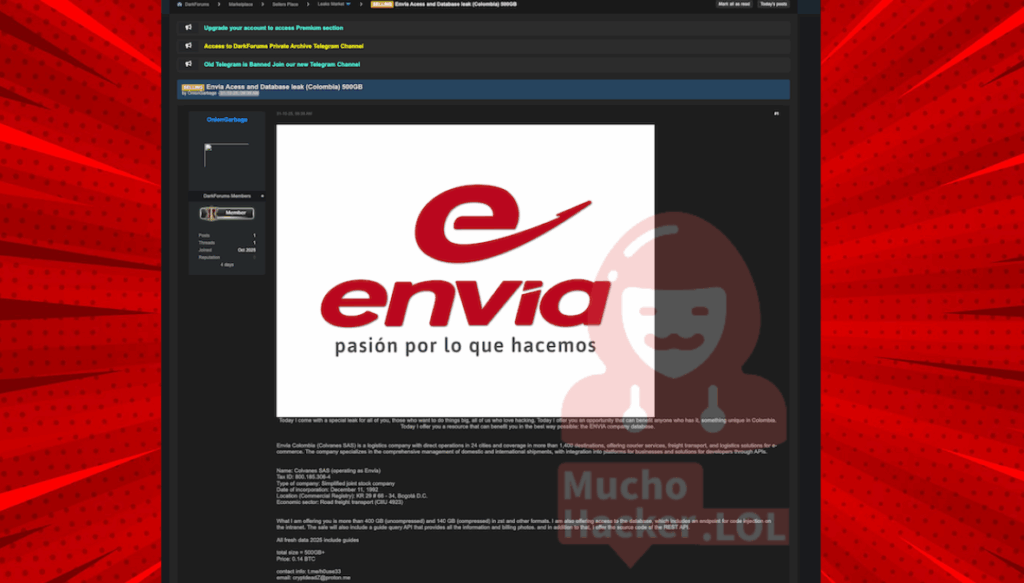

Un actor malicioso identificado como “Onion Garbage” ha anunciado en un foro de la dark web la venta de un presunto acceso a la infraestructura y una fuga masiva de datos de la empresa de mensajería colombiana Envía (Colvanes SAS). El paquete ofrecido, que sumaría más de 500 GB, incluiría información sensible de más de 140 millones de registros de clientes individuales y empresariales.

La afectación sobre el uso de millones de datos por parte de actores maliciosos no solo afecta a Envía sino a empresas que confiaron en esta organización para hacer los envíos de sus productos. Un análisis de MuchoHacker.lol pudo determinar que empresas como Samsung, Electrolux, Sony, entre otras, resultaron afectadas.

La publicación del atacante que vende el acceso a la infraestructura técnica de Envía fue promocionada en el foro Dark el pasado 31 de octubre de 2025, aunque ya llevaba una semana en otro foro. En su anuncio ofrece el dataset robado en formatos comprimidos y sin comprimir, con un peso total superior a 500 GB. El precio de venta se ha fijado en 0.14 BTC (Bitcoin).

El vendedor afirma ofrecer:

ALERTA DE SEGURIDAD

Filtración Masiva de Datos – Información Confidencial Comprometida

Bases de Datos y Accesos Comprometidos

Datos Personales Expuestos a Gran Escala

Información Operacional y Logística

Código Fuente de Sistemas Críticos

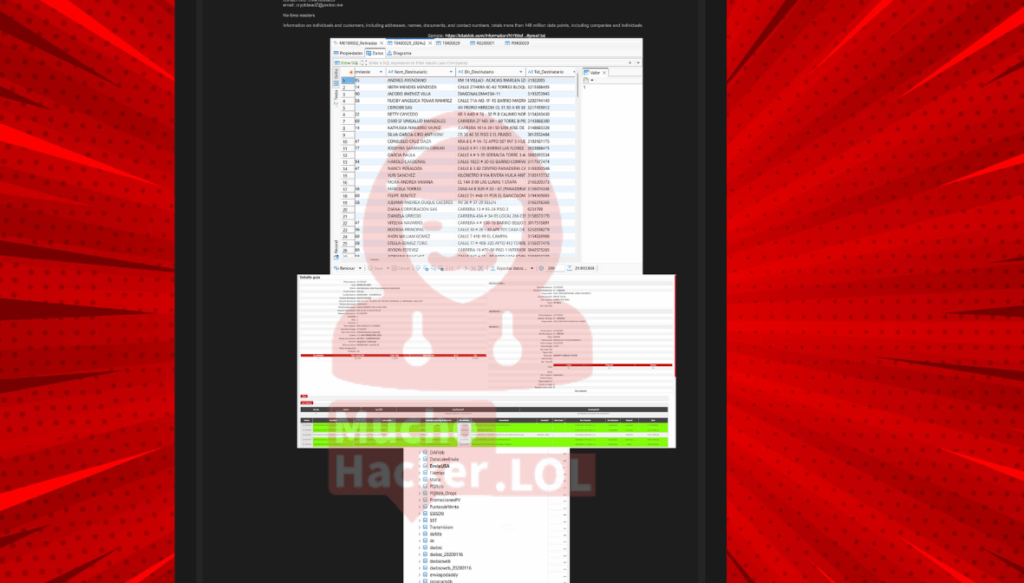

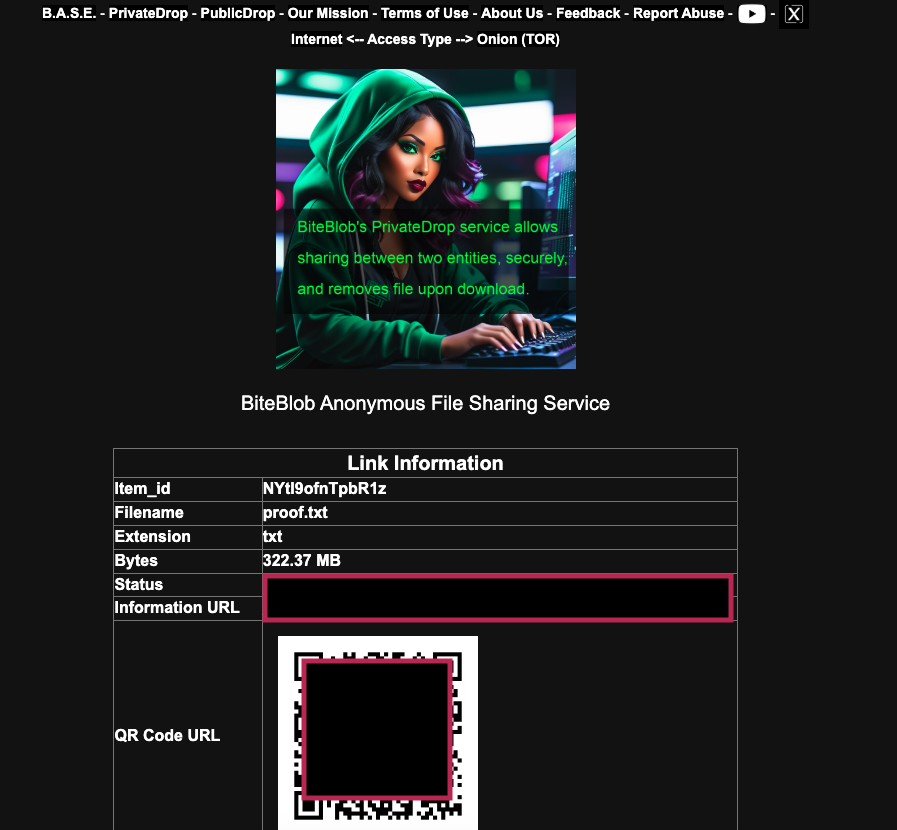

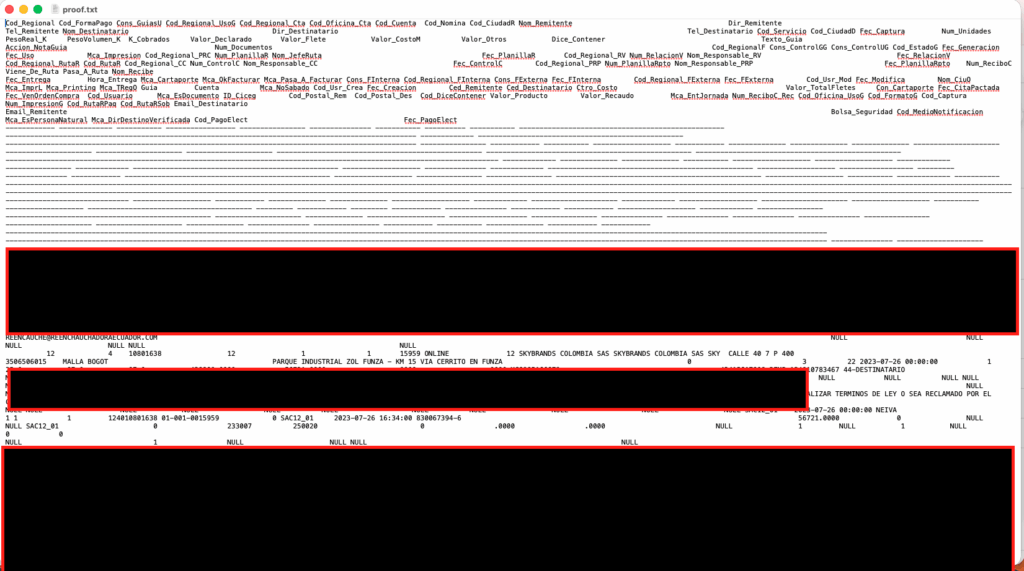

Junto a los pantallazos que darían cuenta de acceso no autorizado a infraestructura técnica de la organización se compartió un archivo en texto plano con más de 100.000 datos presuntamente relacionados a la empresa de transporte y logística.

Para comprender y verificar la magnitud de la prueba compartida por el atacante MuchoHacker.lol tuvo que implementar un nuevo método de análisis de datos utilizando Python y la libreria Pandas.

El tamaño del archivo compartido supera la capacidad de análisis de forma tradicional con Excel. Gracias a este nuevo enfoque pudimos comprobar que el atacante sí tiene acceso a una base de datos con al menos 65.000 registros de usuarios que presumiblemente son clientes de Envia.

Los 65.000 registros de personas están disponibles en línea accesibles a cualquier persona que los quiera descargar.

Impacto del Ataque Cibernético

Datos en línea, disponibles para quién los descargue

Onion Garbage compartió el documento de prueba en formato TXT. Se presume que lo que hizo fue copiar y pegar en texto plano la extracción de datos de una base de datos.

El archivo inicia con una serie de encabezados que identificarían las columnas que tiene la base de datos. Para comprender fácilmente, se hace referencia a cada uno de los datos que fueron consignados de los clientes de esta empresa.

En la segunda parte del documento se observan todos los datos privados de las personas y empresas. Los datos no tienen orden y fueron copiados. Para lograr darle forma a la base de datos se deben ejecutar ciertas acciones técnicas.

Gracias al análisis de este archivo se puede conocer que por cada cliente se tienen 50 datos. La base de datos contiene 50 encabezados que van desde la dirección del destinatario pasando por su teléfono, el tipo de elemento enviado, valor del flete, entre otros. Esta es la lista de encabezados de todo el documento.

No todos los registros tienen todos los datos.

[0] 'Cod_Regional Cod_FormaPago Cons_GuiasU Cod_Regional_UsoG Cod_Regional_Cta Cod_Oficina_Cta Cod_Cuenta'

[1] 'Cod_Nomina Cod_CiudadR Nom_Remitente'

[2] 'Dir_Remitente'

[3] 'Tel_Remitente Nom_Destinatario'

[4] 'Dir_Destinatario'

[5] 'Tel_Destinatario Cod_Servicio Cod_CiudadD Fec_Captura'

[6] 'Num_Unidades PesoReal_K'

[7] 'PesoVolumen_K'

[8] 'K_Cobrados'

[9] 'Valor_Declarado'

[10] 'Valor_Flete'

[11] 'Valor_CostoM'

[12] 'Valor_Otros'

[13] 'Dice_Contener'

[14] 'Texto_Guia'

[15] 'Accion_NotaGuia'

[16] 'Num_Documentos'

[17] 'Cod_RegionalF Cons_ControlGG Cons_ControlUG Cod_EstadoG Fec_Generacion'

[18] 'Fec_Uso'

[19] 'Mca_Impresion Cod_Regional_PRC Num_PlanillaR Nom_JefeRuta'

[20] 'Fec_PlanillaR'

[21] 'Cod_Regional_RV Num_RelacionV Nom_Responsable_RV'

[22] 'Fec_RelacionV'

[23] 'Cod_Regional_RutaR Cod_RutaR Cod_Regional_CC Num_ControlC Nom_Responsable_CC'

[24] 'Fec_ControlC'

[25] 'Cod_Regional_PRP Num_PlanillaRpto Nom_Responsable_PRP'

[26] 'Fec_PlanillaRpto'

[27] 'Num_ReciboC Viene_De_Ruta Pasa_A_Ruta Nom_Recibe'

[28] 'Fec_Entrega'

[29] 'Hora_Entrega Mca_Cartaporte Mca_OkFacturar Mca_Pasa_A_Facturar Cons_FInterna Cod_Regional_FInterna Cons_FExterna Fec_FInterna'

[30] 'Cod_Regional_FExterna Fec_FExterna'

[31] 'Cod_Usr_Mod Fec_Modifica'

[32] 'Nom_CiuO'

[33] 'Mca_ImprL Mca_Printing Mca_TRegO Guia'

[34] 'Cuenta'

[35] 'Mca_NoSabado Cod_Usr_Crea Fec_Creacion'

[36] 'Ced_Remitente Ced_Destinatario Ctro_Costo'

[37] 'Valor_TotalFletes'

[38] 'Con_Cartaporte Fec_CitaPactada'

[39] 'Fec_VenOrdenCompra'

[40] 'Cod_Usuario'

[41] 'Mca_EsDocumento ID_Ciceg'

[42] 'Cod_Postal_Rem'

[43] 'Cod_Postal_Des'

[44] 'Cod_DiceContener Valor_Producto'

[45] 'Valor_Recaudo'

[46] 'Mca_EntJornada Num_ReciboC_Rec Cod_Oficina_UsoG Cod_FormatoG Cod_Captura Num_ImpresionG Cod_RutaRPaq Cod_RutaRSob Email_Destinatario'

[47] 'Email_Remitente'

[48] 'Bolsa_Seguridad Cod_MedioNotificacion Mca_EsPersonaNatural Mca_DirDestinoVerificada Cod_PagoElect'

[49] 'Fec_PagoElect'La muestra de 65.000 registros comprometidos y que fueron compartidos como evidencia del ataque constituye un vector de ataque significativo. Esta cantidad de datos permite operaciones de fraude a escala donde la autenticidad de la información facilita eludir las sospechas de las víctimas. El impacto potencial ya es considerable, pero se magnifica exponencialmente al considerar que los atacantes podrían disponer de volúmenes masivos de datos en una brecha completa.

Según nuestro analisis los datos consignados van desde el 2022-12-02 hasta 2024-09-02. Es decir, la base de datos contiene información de 428 días, un total de 14 meses. Y al menos, en esta muestra, estamos hablando de datos extraídos hasta finales del año pasado.

La muestra analizada permite comprender que existen datos de 3.085 remitentes. Es decir las personas que usan los servicios de la empresa de transportes y los destinatarios serían 62.189.

El conjunto de datos, solo de la muestra, es enorme y no solo serían vulneraciones por parte de la empresa afectada sino que afecta toda la logística de entrega, donde también se ubican datos personales que clientes entregaron a empresas y personas naturales distribuidas de la siguiente manera.

Top 10 – Entidades con Datos Expuestos

| # | Entidad Afectada | Registros |

|---|---|---|

| 1 | SAMSUNG ELECTRONICS COLOMBIA S SAMSUNG ELECTR SAM | 1,437 |

| 2 | ELECTROLUX SA | 1,233 |

| 3 | SONY COLOMBIA SA SONY COLOMBIA SA | 968 |

| 4 | ERIKA CAROLINA MORAN RODRIGUEZ | 621 |

| 5 | JOHANN JARAMILLO | 606 |

| 6 | ANDRES URIBE VELEZ | 512 |

| 7 | IBRAHIM ISSA MOHAMAD | 489 |

| 8 | KIDSHOP S A S KIDSHOP S A S KIDSHOP S A S KIDSHOP | 485 |

| 9 | DISBYTE COLOMBIA SAS DISBYTE COLOMBIA SAS DISBYTE | 440 |

| 10 | WHIRLPOOL COLOMBIA SAS WHIRLPOOL COLOMBIA SA | 432 |

Silencio de la SIC y de Envía

La búsqueda de una respuesta oficial por parte de la empresa de mensajería Envía no arrojó ningún comunicado público directo o informe oficial que confirme o desmienta la supuesta fuga de datos de 500GB en la dark web al momento de esta publicación (4 de noviembre de 2025).

Es la primera vez en la historia de Muchohacker.lol que tenemos evidencia comprobable de un ataque de esta magnitud y que pudimos analizarlo con detalle. Ante la situación nos comunicamos con la Superitendencia de Industria y Comercio a través de su cuenta en X y le informamos que teníamos información de la vulneración de datos personales de millones de colombianos y que en nuestro poder estaba la evidencia de más de 62.000 datos. La entidad, como es su costumbre, no respondió a pesar de la evidencia que tenemos.

Recomendaciones de Seguridad para Usuarios Afectados

- Suplantación de identidad: Con tu cédula, nombre completo y dirección personal

- Phishing dirigido y personalizado: Llamadas y correos usando tus datos reales

- Extorsión y chantaje: Con información sensible de tus envíos y patrones de consumo

- Fraudes financieros avanzados: Apertura de cuentas bancarias o solicitudes de crédito

- Ataques de ingeniería social: Los delincuentes conocen tus hábitos y relaciones

- Activa la autenticación en dos pasos inmediatamente: En todas tus cuentas importantes y correos electrónicos

- Monitorea tus extractos bancarios diariamente: Revisa cada movimiento sospechoso minuciosamente

- Configura alertas de crédito inmediatas: En centrales de riesgo como Datacrédito y TransUnion

- Desconfía radicalmente de comunicaciones no solicitadas: No proporciones información por teléfono, email o mensajes

- Usa un servicio profesional de monitoreo de dark web: Para detectar si tus datos aparecen en nuevos leaks

- Reporta inmediatamente a las autoridades competentes: Presenta denuncia ante la SIC y la Fiscalía si detectas fraude

- Educa y protege a tu familia y contactos: Comparte estas recomendaciones con quienes vivan en tu dirección

- Verifica periódicamente tu historial crediticio: Revisa tu reporte de crédito cada 3-6 meses como mínimo

ALERTA: FILTRACIÓN DE DATOS EN ENVÍA

ALERTA DE FILTRACIÓN DE DATOS

ATAQUE DIRIGIDO A: ENVÍA

UBICACIÓN: Carrera 88 17B – 10, Fontibón, El Tintal Central

DETECCIÓN DE AMENAZAS FINANCIERAS

DETECCIÓN DE AMENAZAS FINANCIERAS