Documentos robados de Red Hat revelan la infraestructura tecnológica de empresas clave en Colombia

En un golpe sin precedentes, ciberextorsionadores aseguran haber obtenido los planos, configuraciones y secretos técnicos que sostienen los sistemas informáticos de algunas de las instituciones más vitales de Colombia —Banco Agrario, Terpel, Bancolombia, ICBF, Telefónica Colombia, Banco de Bogotá y Banco Serfinanza, entre otras—. Si esos documentos son auténticos, el país enfrenta una exposición de alto riesgo: los atacantes no solo podrían interrumpir servicios, sino también manipularlos desde adentro.

El robo de esa información, de ser cierta, habilita ataques dirigidos: explotación de vulnerabilidades, movimientos laterales, interrupción de servicios y exfiltración (Robo) masivo de datos. Lo que hoy parece un incidente de seguridad puede convertirse mañana en desastre operativo y riesgo sistémico nacional aunque parece no importarle a nadie en el país.

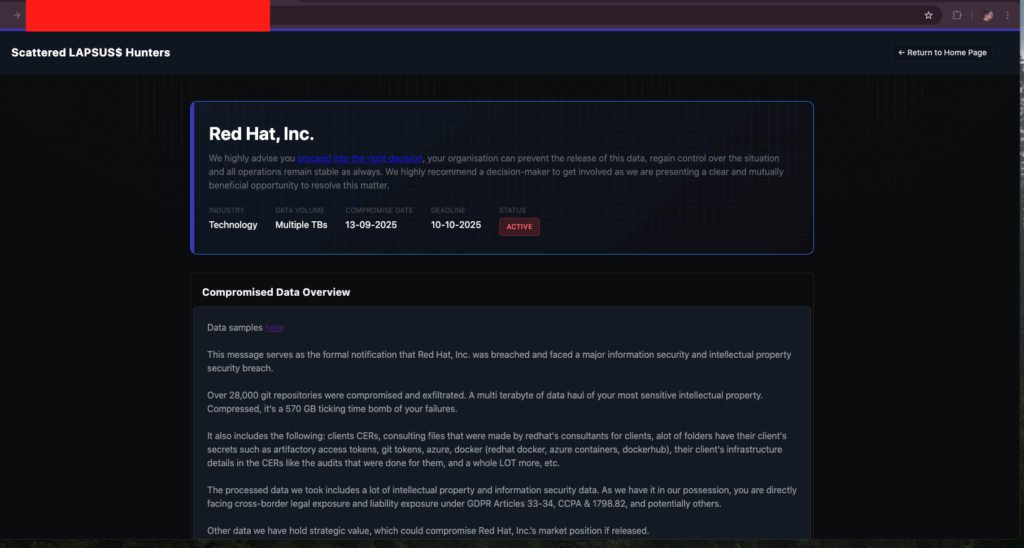

El pasado miércoles se conoció el ataque del grupo Crimson Collective contra Red Hat, una de las compañías más importantes del mundo en software de código abierto, con sede en Raleigh, Carolina del Norte (EE. UU.). La gravedad del hecho aumenta porque entre sus clientes hay varias grandes empresas colombianas, ahora potencialmente comprometidas por la filtración.

La noticia pasó casi desapercibida en Colombia, como suele suceder. Pero durante el fin de semana, el grupo atacante original anunció una alianza con el colectivo de ransomware Scattered LAPSUS$ Hunters. Ambos publicaron casi tres gigabytes de información que MuchoHacker.lol revisó, hallando en su interior vínculos directos con empresas colombianas.

Empresas colombianas en riesgo: Nadie se atreve a hablar del tema pese a las evidencias

El grupo atacante publicó el fin de semana una nueva actualización en un conocido foro de compraventa de bases de datos, donde compartió una explicación técnica de lo que logró sustraer y una URL con tres archivos comprimidos en formato ZIP. Dentro de ellos habría información técnica de cientos de compañías, incluidos los llamados “Certs”, documentos altamente sensibles que describen configuraciones y arquitecturas internas de los sistemas comprometidos.

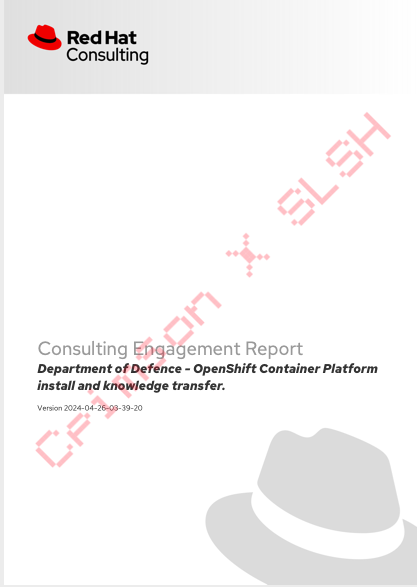

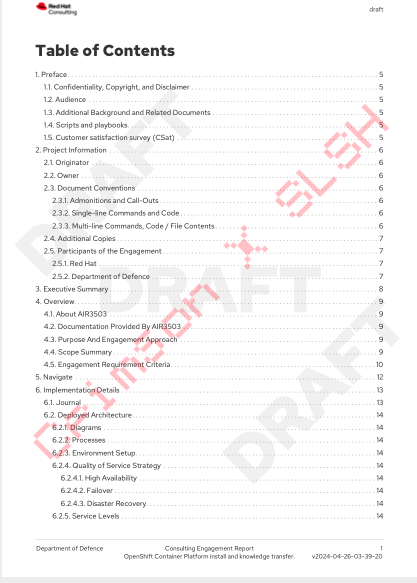

El primer paquete de evidencia compartida tiene seis archivos en formato PDF que contendría buena parte de la información técnica de cómo operan las compañías. Son los denominados Cert. Esta es una muestra que pertenece al Ministerio de Defensa de Australia:

El índice del informe Consulting Engagement Report deja entrever que se trata de un documento de alta sensibilidad técnica y estratégica.

Desde la primera sección, titulada Confidentiality, Copyright, and Disclaimer, se establece que el contenido está protegido y restringido, probablemente sujeto a acuerdos de confidencialidad entre las partes involucradas. Esto implica que cualquier difusión o acceso no autorizado podría comprometer información crítica relacionada con los clientes y con Red Hat.

El documento no solo incluye detalles administrativos o metodológicos, sino que también describe de forma precisa aspectos como la arquitectura desplegada, los procedimientos técnicos de implementación, estrategias de alta disponibilidad, recuperación ante desastres , y niveles de servicio.

Estos apartados, en manos inadecuadas, pueden revelar la estructura operativa de entornos sensibles, exponiendo vulnerabilidades o configuraciones críticas de infraestructura digital gubernamental o militar.

Todo ello refuerza la naturaleza confidencial del documento: un material no diseñado para su circulación pública ni para ser reproducido, ya que podría afectar tanto a la seguridad institucional como a la integridad tecnológica de las plataformas involucradas.

En términos simples, este es un reporte que debería manejarse bajo estrictos protocolos de seguridad de la información, cifrado y control de acceso limitado.

Lo delicado del asunto es que Colombia tiene una lista de empresas cuyo Cert estaría en poder de ciberatacantes. Los atacantes compartieron la lista de empresas e inicialmente aparecen cinco colombianas con algunos detalles acerca de qué archivos y temas podrían estar en manos de los delincuentes.

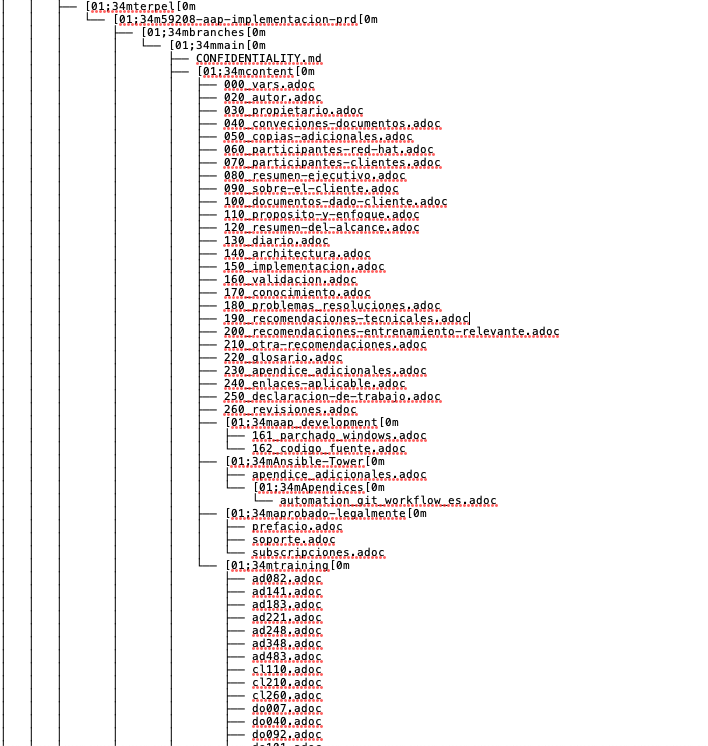

1. Terpel: Información confidencial robada

El proyecto Terpel documenta de manera exhaustiva el proceso técnico y organizativo desarrollado entre el cliente Terpel y Red Hat. Esto es posible conocerlo porque los atacantes publicaron el índice de los documentos que tienen en su poder.

Analizando esa estructura organizada se refleja la rigurosidad de un proyecto de automatización empresarial de gran escala, abarcando desde los aspectos conceptuales y administrativos hasta las fases de validación y capacitación técnica.

Dentro de la carpeta principal, el documento CONFIDENTIALITY.md establece las condiciones de confidencialidad del proyecto. Tema que explican los atacantes en su publicación como un conjunto de archivos sensibles que ni ellos son capaces de publicar por el momento y que hacen parte de las estrategias de extorsión a Red HAT.

Por su parte la sección content/ recopilaría los componentes centrales: la descripción del cliente, los participantes (tanto de Red Hat como del equipo Terpel), el resumen ejecutivo, el propósito y alcance del proyecto, los entregables y las recomendaciones técnicas. El nivel de detalle muestra un proceso documentado paso a paso, que incluye bitácoras, arquitectura, implementación, validación, problemas detectados, resoluciones y un glosario técnico.

MuchoHacker.lol se comunicó con la entidad para conocer su opinión pero no respondieron.

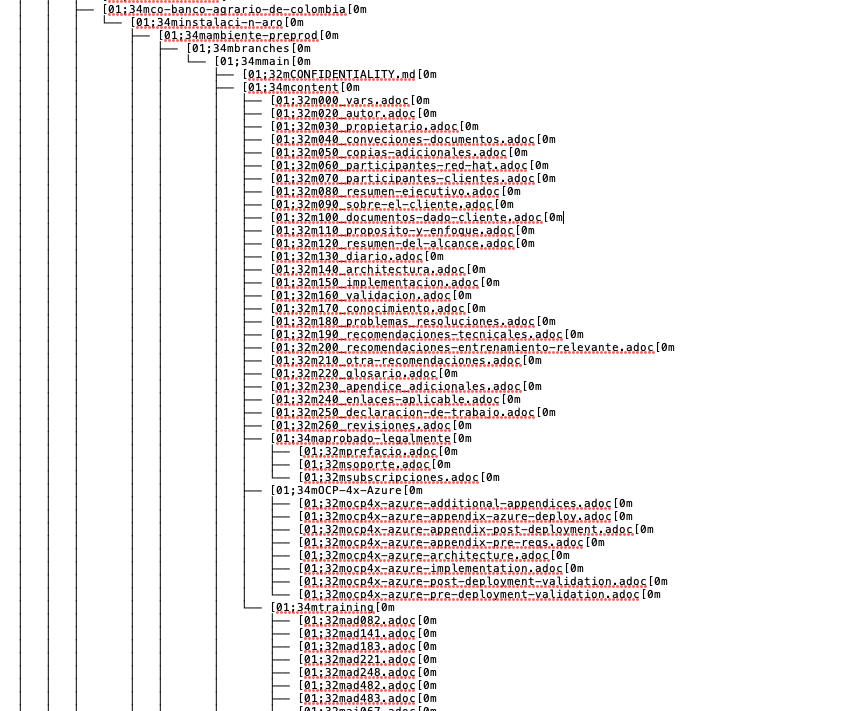

2. Banco Agrario: “Ya sabíamos”

Muchohacker.lol se comunicó con la oficina de comunicaciones del Banco Agrario para conocer sobre el tema y afirmaron que “ya estábamos enterados y estamos trabajando al respecto”.

Es la única organización que acepta que sí existió un incidente digital. Indicaron a este portal que “Red Hat no es proveedor directo nuestro, es contratado por servicios específicos. Y Gitlab no tiene servicios con el Banco Agrario”.

Igualmente señalaron que “nuestro equipo técnico ya tiene un status y el archivo hackeado a Red Hat es de consultoria, no referente a información de clientes. No se ha identificado compromiso de información”, explicaron desde su oficina de comunicaciones.

El repositorio identificado “mco-banco-agrario-de-colombia”, incluiría referencias a la implementación de OpenShift 4.x en la nube de Azure, así como manuales, configuraciones y guías operativas preparadas para un entorno de preproducción.

Este tipo de material técnico suele describir, paso a paso, la arquitectura del sistema, los componentes de red y los procesos de despliegue utilizados para mantener la continuidad y seguridad de los servicios financieros digitales un banco.

Aunque no está claro si la información corresponde a un entorno activo, su sola divulgación representa un riesgo potencial. Los documentos que están en poder de los atacantes incluirían elementos clave como nombres de servidores, rutas internas, configuraciones de acceso y políticas de seguridad, lo que podría servir de guía a actores malintencionados para realizar ataques más precisos.

En manos equivocadas, esta clase de información se convierte en una hoja de ruta para vulnerar la infraestructura tecnológica de una entidad crítica para el sistema financiero colombiano.

Cabe precisar que no ha sido posible confirmar que estos documentos estén en poder de los atacantes. Lo único que se tiene es el índice de las empresas afectadas y que según Crimson Collective son sus víctimas.

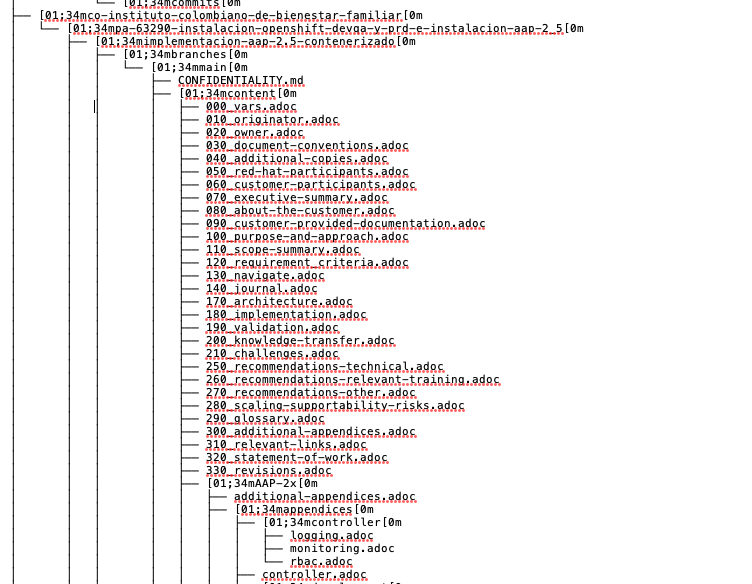

3. Instituto Colombiano de Bienestar Familiar

Entre el índice de documentos publicados por el grupo atacante se encuentra un extenso conjunto de archivos identificado como “pa-63290-instalacion-openshift-devqa-y-prd-e-instalacion-aap-2_5”, que correspondería a la implementación de plataformas OpenShift y Ansible Automation Platform (AAP) para el ICBF.

Los directorios internos muestran un nivel de detalle inusual sobre la arquitectura de sistemas del Instituto. En ellos se incluyen manuales de instalación, configuraciones, diagramas de red, procedimientos de respaldo y recuperación, así como documentos sobre monitoreo, seguridad, y gestión de accesos. También aparecen registros de decisiones arquitectónicas, políticas de operación y archivos con descripciones del entorno de desarrollo, pruebas y producción.

Uno de los hallazgos más sensibles está en las carpetas denominadas “implementation”, “architecture” y “files”, donde se almacenan datos como inventarios dinámicos de servidores en la nube (AWS EC2 y VMware vCenter), configuraciones de autenticación y autorización, y guías para la automatización del despliegue de sistemas críticos. Este tipo de documentación técnica puede ser utilizado por actores maliciosos para mapear la estructura interna de los servicios del ICBF.

La filtración también incluye material de entrenamiento y referencias legales que parecen formar parte de la entrega formal de un proyecto de consultoría tecnológica. Estos documentos, con nombres como “statement-of-work.adoc” o “recommendations-technical.adoc”, sugieren que el contenido corresponde a una implementación real llevada a cabo por ingenieros de Red Hat o un socio certificado.

De confirmarse su autenticidad, este incidente revelaría una exposición directa de los entornos de desarrollo, pruebas y producción del ICBF, una entidad que maneja información altamente sensible sobre la niñez y las familias colombianas. Hasta el momento, ni el Instituto ni Red Hat han emitido un comunicado público sobre la posible filtración.

Entre los archivos filtrados tras el ataque a Red Hat aparece un repositorio titulado “telefonica-co / pa6120032-implementacion-openshift-virtualization”, correspondiente a un proyecto técnico desarrollado para Telefónica Colombia. La estructura interna de este repositorio sugiere que se trata de un informe de implementación de OpenShift Virtualization sobre entornos VMware, acompañado de documentación legal, arquitectónica y de entrenamiento.

4. Telefónica Colombia

El contenido incluye un archivo de confidencialidad (CONFIDENTIALITY.md) y una carpeta denominada content/ con decenas de documentos que detallan desde la arquitectura de red, el propósito del proyecto, el alcance técnico y los participantes hasta los procedimientos de instalación, validación, problemas resueltos y recomendaciones finales. En las subcarpetas OCP-4x-VMware-UPI se describen fases críticas como la prevalidación, el despliegue de vSphere y la verificación posterior a la implementación, lo que refleja un proyecto activo de virtualización y automatización en entornos empresariales.

Además, se encuentra una sección de training/ con más de 70 módulos técnicos, abarcando cursos oficiales de Red Hat y guías de capacitación interna. Este material, en conjunto, permite inferir el nivel de detalle técnico y operativo al que tuvo acceso el equipo consultor y, por extensión, el grado de exposición derivado de la filtración.

La publicación de este tipo de documentación en foros de cibercrimen representa una amenaza directa para la infraestructura tecnológica de Telefónica Colombia, ya que describe procesos de configuración, autenticación y despliegue dentro de entornos virtualizados críticos. Hasta ahora, ni Telefónica ni Red Hat han emitido declaraciones públicas sobre el alcance de la información comprometida, pero la magnitud de los archivos sugiere que podría tratarse de una de las filtraciones técnicas más serias que involucran a una empresa de telecomunicaciones en el país.

¿Por qué esto es tan grave?

La gravedad de esta filtración va mucho más allá de la exposición de simples documentos corporativos. Lo que está en juego es la integridad tecnológica de parte de la infraestructura crítica del país. Los llamados “Certs” —documentos técnicos detallados sobre cómo están construidos, asegurados y operados los sistemas de entidades públicas y privadas— pueden convertirse en manuales de ataque para cibercriminales y estados hostiles.

Lo que hoy publicamos es una pequeña parte del ataque que se produjo. Aún Muchohacker.lol debe evaluar cientos de documentos expuestos para precisar con detalle el alcance real de esta situación.

Con la información divugada, es posible recrear entornos internos, identificar puntos débiles y diseñar intrusiones dirigidas sin necesidad de hacer exploraciones externas visibles. En manos de grupos de ransomware o ciberespionaje, estos datos permiten ejecutar ataques con precisión quirúrgica: comprometer servidores, alterar procesos, robar bases de datos o paralizar servicios financieros y sociales esenciales.

El riesgo no se limita a un solo incidente; podría derivar en una cadena de ataques coordinados que afecten la banca, las telecomunicaciones, y entidades del Estado encargadas de la atención social, como el ICBF. La exposición simultánea de información técnica de varias organizaciones críticas crea un escenario de vulnerabilidad sistémica, donde un ataque exitoso a un solo actor puede servir como punto de entrada para comprometer a los demás.

Más aún, la falta de respuesta pública y de coordinación interinstitucional frente a la filtración agrava la sensación de impunidad y desprotección digital. Ni Colcert, que se supone es la cabeza digital de ciberseguridad en el país, ni la nueva ministra TIC, ni ninguna autoridad del orden nacional se ha pronunciado sobre el tema.

Lo que hoy parece una advertencia técnica, mañana podría transformarse en una emergencia nacional si estos archivos son explotados. En un contexto global de ciberguerra y espionaje industrial, Colombia no puede seguir tratando la ciberseguridad como un asunto secundario.

Lo peor del asunto es que esta información se conoce días después de los ataques. Esto quiere decir que atacantes ya podrían ejecutar acciones sin que nadie tenga conocimiento del asunto.

En Colombia Red Hat tiene su contacto de prensa con la agencia de relaciones públicas Syspertec que no responde a las continuas comunicaciones que hemos hecho con ellos.