Filtración Masiva de Credenciales de la DIAN: En línea 2.516 nombres de usuario y contraseñas

Un archivo con los que serían credenciales de acceso a sistemas de la DIAN fue publicado en foros de venta clandestina de datos. La filtración incluye usuarios, contraseñas y sesiones activas. Entidad afectada no responde ante el incidente.

Una filtración crítica de datos de autenticación de la Dirección de Impuestos y Aduanas Nacionales (DIAN) fue identificada por el equipo de Muchohacker.lol en foros de venta ilegal de datos . Los datos incluyen direcciones de acceso, nombres de usuario, contraseñas en texto plano y tokens de sesión que estarían activos.

MuchoHacker.lol accedió y analizó la muestra que los ciberatacantes comparten en los foros para demostrar que el ataque es real. En este archivo se encontraron 2.516 registros y se presume que el ataque puede ser mucho más grande.

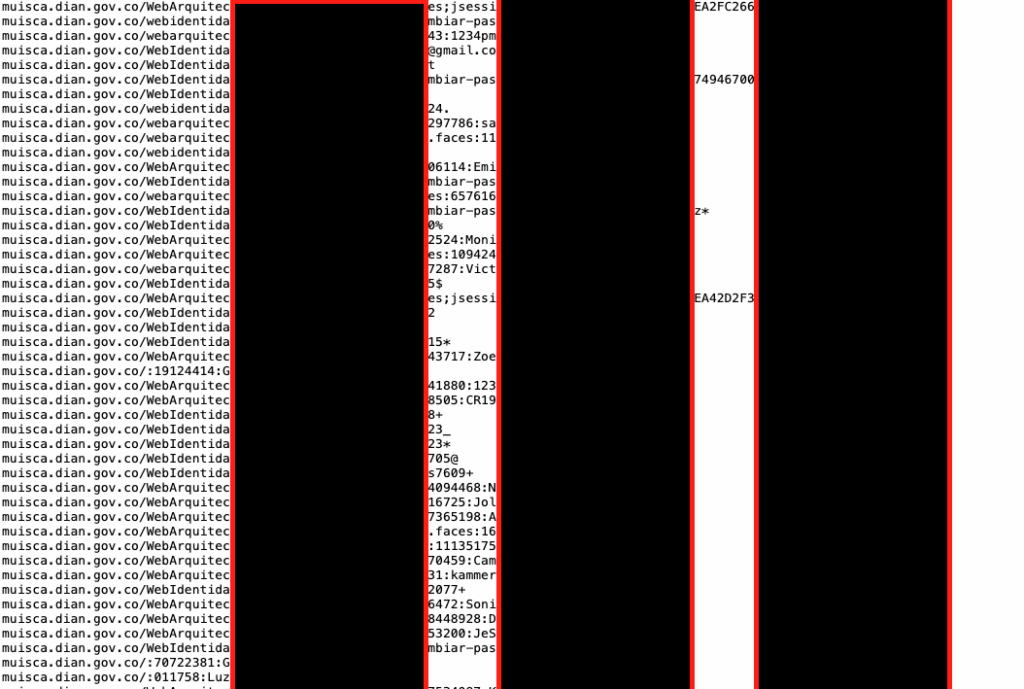

La exposición afectaría directamente el portal Muisca, plataforma mediante la cual los colombianos gestionan impuestos, facturación electrónica y trámites aduaneros. Los datos filtrados permitirían acceso no autorizado a información fiscal confidencial y históricos tributarios completos.

Entre los registros visibles se encuentran credenciales asociadas a cuentas de correo electrónico y números de documento. Contraseñas como “Angel2022+”, “Jean123*” y “Dumar2024.” evidencian prácticas deficientes de seguridad por parte de los usuarios.

La reutilización de contraseñas en múltiples servicios amplifica exponencialmente el riesgo para los afectados.

MuchoHacker.lol se comunicó con la Dian antes de publicar para alertar la situación y no hubo respuesta. Sin la verificación por parte de la entidad afectada no es posible determinar si el leak de datos realmente pertenece a bases de datos de la entidad.

Esta exposición representa un riesgo para la seguridad fiscal de contribuyentes colombianos o empelados de la Dian, permitiendo potencialmente acceso no autorizado a información tributaria confidencial, historiales fiscales y capacidad de realizar trámites fraudulentos.

Información Sensible Identificada:

- Credenciales de autenticación (usuarios y contraseñas)

- Tokens de sesión activos (jsessionid)

- Endpoints de administración de cuentas

- Direcciones de correo electrónico

- Números de documento de identidad

Un análisis detallado permite observar 2.500 registros únicos, con un volumen estimado de 350 KB, se vincularía al dominio principal muisca.dian.gov.co.

La data, estructurada en texto plano con el formato URL:usuario:contraseña, incluye credenciales de autenticación, tokens de sesión activos y endpoints administrativos expuestos.

La gravedad del hallazgo se acentúa al identificar que el 92% de las contraseñas se encuentran en texto plano, sin ningún tipo de cifrado robusto, mientras que solo un 8% mostraba indicios de un hashing básico con Base64.

La información comprometida es de la más alta sensibilidad, e incluye números de documento de identidad y direcciones de correo electrónico de usuarios naturales y corporativos. Adicionalmente, se detectó que el 5% de los registros contenían tokens de sesión (jsessionid) potencialmente activos, lo que podría permitir el acceso no autorizado a las cuentas sin necesidad de una contraseña.

Segmentación de la Información y Patrones de Alto Riesgo

La data filtrada se puede clasificar en tres categorías principales. La más grande (85%) corresponde a credenciales de usuarios individuales, que acceden al sistema tanto con su número de documento (ej: 1004279437:vIDES08) como con su email (ej: [email protected]:Jean123*). Un 8% pertenece a credenciales corporativas, como [email protected]:ICKKCK401k+ y pedidos@rac:ECOM2024JUNIO. Finalmente, un 5% son tokens de sesión activos.

El análisis evidenció patrones de riesgo alarmantes, con una reutilización extrema de contraseñas débiles que facilita ataques de fuerza bruta. Contraseñas como “Guapi2020” se encontraron en 148 ocasiones, “Dian123” en 89 y “Sol123” en 37.

Asimismo, la exposición de endpoints críticos para la recuperación y habilitación de cuentas aumenta la superficie de ataque, proporcionando a actores malintencionados vectores potenciales para comprometer aún más la seguridad de los usuarios.

A las 10:29 del día de hoy nos comunicamos con la Dian para alertar y preguntar sobre este incidente digital. A la:1:23 nos mandaron un correo para que nos comunicaramos. Se envío el correo a la funcionaria Lexy Garay de la oficina de comunicaciones y no se ha obtenido respuesta.

El proveedor de servicios de la Dian es claro podrían comunicarse con ellos ya que son responsables de varios temas incluidos algunos de seguridad

Un aviso sin fuente, no podrá ser nunca confiable

La fuente es la Dian. Ellos no quieren responder.

Hola ! Actualmente me crearonusuario y contraseña sin mi consentimiento y no he podido acceder a mi cuenta. Deseo actualizarlo y poder acceder a mi usuario.

estafadores de mierda >:c