Grupo ‘Crimson Collective’ Afirma Haber Extraído Más de 50 Millones de Facturas de Clientes de Claro

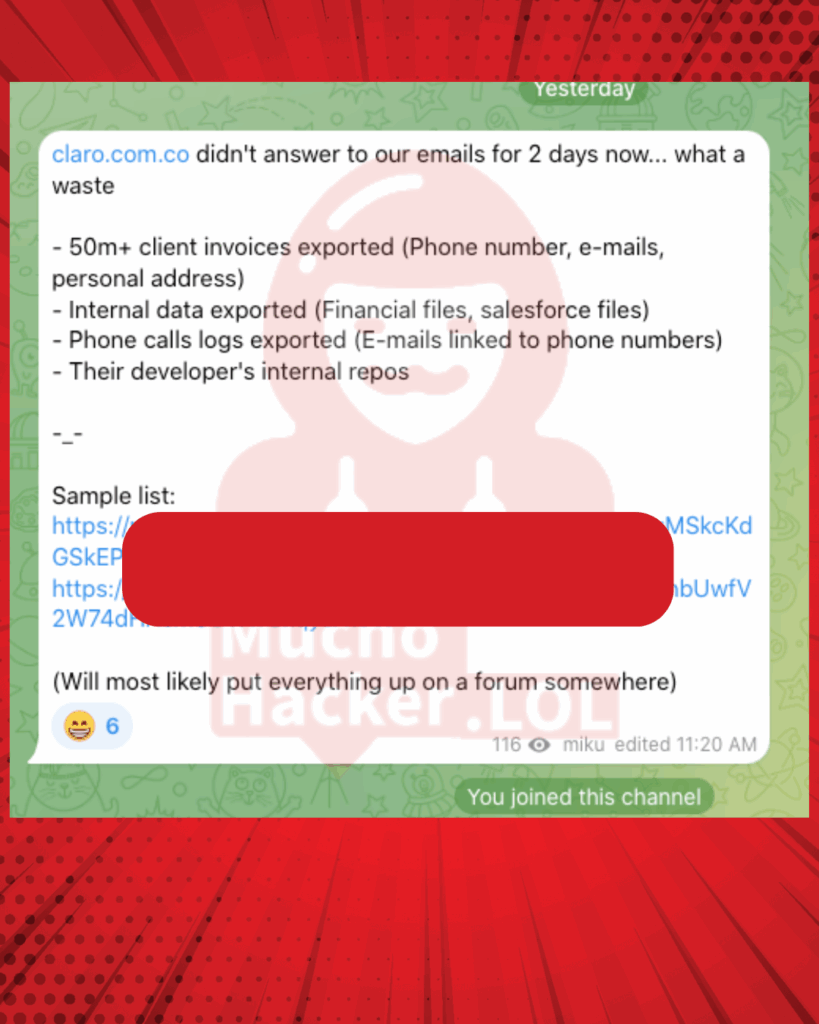

El grupo de ciberdelincuentes autodenominado Crimson Collective afirmó haber extraído más de 50 millones de facturas de clientes, además de archivos internos y repositorios de desarrolladores, según un mensaje publicado el 25 de septiembre en un canal de Telegram.

Análisis de datos expuestos vincula la información a sistemas de Claro o de su posible contratista Siesa. La fuente de los datos no ha sido confirmada de manera independiente, pero la cantidad reportada sugiere una potencial violación masiva de datos personales.

La información se dio a conocer gracias al trabajo del experto en cibserguridad @chum1ng0 quién publicó y advirtió a la organización sobre el Leak en su sitio web personal el pasado 24 de septiembre.

MuchoHacker.lol logró acceso a la publicación de Telegram y analizó más de 15 evidencias que dan cuenta del ataque. Tanto Claro como Siesa fueron informados sobre la situación. Aún no se pronuncian al respecto.

La Afirmación del Grupo y el Tipo de Datos

El mensaje del colectivo indica que la información extraída es vasta e incluye datos personales críticos de millones de clientes y archivos internos de la compañía. Específicamente, el grupo menciona haber exportado:

Datos Comprometidos

El grupo, que reportó no haber recibido respuesta de Claro durante dos días, publicó dos enlaces a servicios de almacenamiento de texto como prueba de la información supuestamente obtenida y señaló que planea “subir todo a un foro en algún lugar”.

Análisis de la Muestra Publicada

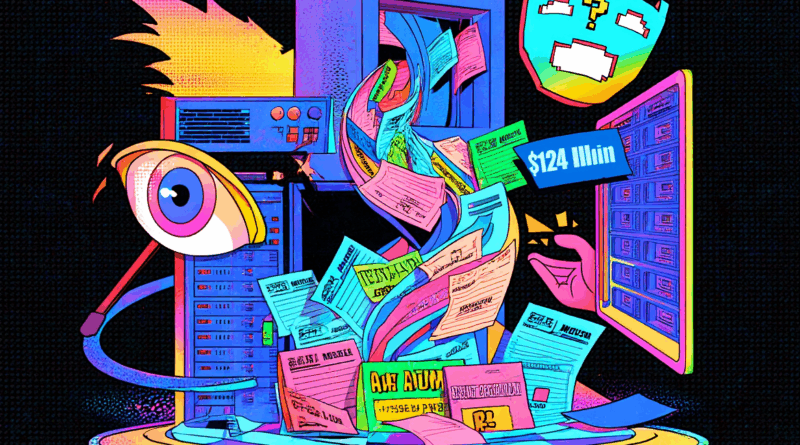

La información obtenida por el grupo Crimson Collective incluye documentos corporativos detallados. El análisis de las muestras filtradas revela el acceso a facturas de servicios empresariales de alto valor, un hallazgo que amplía la gravedad potencial de la brecha de seguridad.

Una de estas muestras corresponde a una Cuenta Corporativa de la empresa Johnson & Johnson de Colombia S.A. El documento de facturación, con un valor total a pagar de $124.185.059,86 COP, detalla la estructura de costos de servicios móviles para el periodo del 02 de junio al 01 de julio de 2024.

Los datos de esta factura corporativa exponen información financiera y de gestión crítica

- Identificación Financiera: Valor total facturado, número de referencia de pago, e información fiscal.

- Composición de la Deuda: Desglose de cargos fijos (incluyendo servicios de datos e impuestos), cargos por uso (como Larga Distancia Internacional y Roaming), y la gestión de equipos (incluyendo la reposición de equipo por un valor superior a $$$5 millones COP).

- Metadatos de la Cuenta: Nombre completo de la compañía facturada y la ciudad donde se emitió el documento (Cali/Valle del Cauca).

La exposición de este tipo de facturas, que trascienden el dato personal de un cliente individual, implica la filtración de información estratégica y financiera sensible sobre los contratos de grandes clientes de Claro.

Junto a esta factura se compartieron otras 7 más de ciudadanos comunes y corrientes. Pero no solo facturas. Las evidencias muestran un ataque que involucra bases de datos.

El análisis de las muestras de datos filtradas (accesibles a través de los enlaces de prueba), si bien de tamaño reducido, confirma la existencia de información estructurada y detallada que podría provenir de los sistemas de la compañía o de la empresa Siesa una empresa que presta servicios tecnológicos. El interés público de esta filtración radica en la exposición de datos personales de clientes.

Contenido Sensible de las Bases de Datos:

Se analizaron bases de datos con cientos de registros, que incluyen:

Datos de Clientes y Facturación

- Nombre completo del cliente

- Número de cliente único

- Dirección de residencia

- Ciudad de ubicación

- Valor de la factura

- Planes contratados (ej. G1 3.4 Mx, G1 4.1 Mx)

- Cargo mensual cercano a $40.000 COP

- Detalle de minutos de llamadas utilizadas

Se identificaron tres bases de correos electrónicos. La primera, denominada Base Hogar, contenía 99 correos vinculados a la campaña de enero de 2025 para servicios residenciales. La segunda, la Base Móvil, con 99 correos, estaba asociada al producto de telefonía móvil en agosto de 2025. Finalmente, la Base RR (Relaciones) contenía información de 100 contactos a los que se asociaban 115 correos electrónicos.

Además de los correos, se encontró una muestra de la base SMS Hogar 202512, que incluye 100 contactos listos para recibir mensajes de texto. Esta evidencia es relevante porque muestra que la compañía utilizaba un sistema de tracking implementado con URLs acortadas, lo que confirma que el canal SMS se estaba utilizando activamente como una vía de comunicación complementaria a los correos electrónicos, y que también fue expuesto.

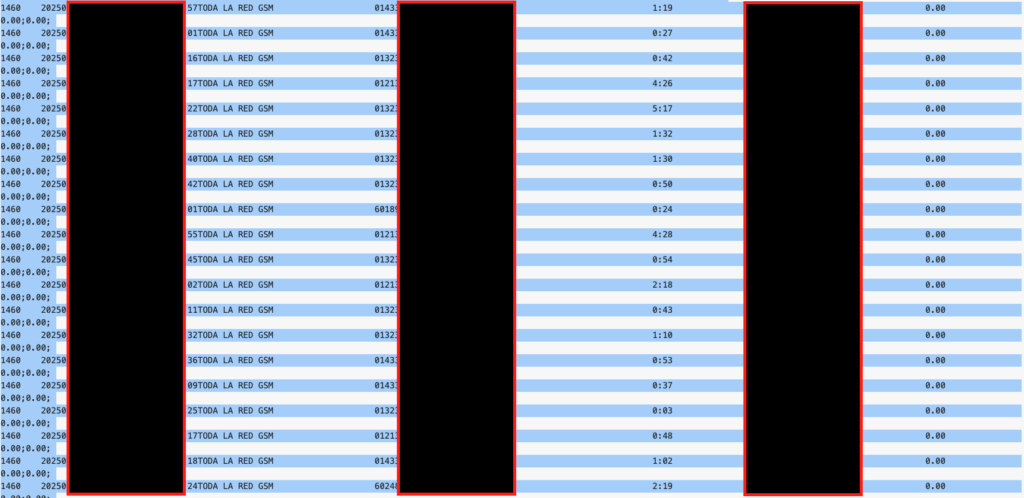

Uno de los datos más preocupantes es la exposición de todas las llamadas hechas por un cliente de Claro. Se observa con detalle la hora y el número telefónico a dónde se comunicó.

Esta es una anónima de información de una de las personas:

Muestra de Base de Datos – Cliente Telefónico

Interés Público: Riesgo de Datos Personales

La potencial extracción de 50 millones – que no se ha podido confirmar por un tercero – de facturas implica un riesgo masivo de exposición de números de teléfono, direcciones y correos electrónicos de los clientes. El detalle en las facturas, que incluye consumo y valor del plan, podría facilitar ataques de phishing o suplantación de identidad dirigidos.

Si bien la muestra que compartieron los atacantes alcanza alrededor de 1000 datos de clientes y no la totalidad es un evento que preocupa pues no es la primera vez que esta empresa tiene problemas con el manejo de datos privados de clientes.

También es importante resaltar que muchas veces atacantes hacen publicaciones falsas tomando datos de otros leaks para sacar ventaja económica. En este caso concreto no es posible saber con precisión y evidencia si se realizó el ataque o la estrategia hace parte de las diversas técnicas extorsivas que usan ciberatacantes digitales.

Pingback: Ciberataque a Red Hat: Archivos Mencionan a Bancolombia – MuchoHacker.LOL